WordPress 安全掃描程式 WPScan 的 2024 年 WordPress 漏洞報告引起了人們對 WordPress 漏洞趨勢的關注,並提出了網站發布者(和 SEO)應注意的事項。

該報告的一些主要發現是,略高於 20% 的漏洞被歸類為高威脅或嚴重威脅,其中 67% 的報告漏洞屬於中等嚴重威脅,佔大多數許多人認為中級漏洞就好像它們是低階威脅一樣,這是一個錯誤,因為它們不是低階的,應該被認為值得關注。

該報告並未將惡意軟體和網站漏洞歸咎於用戶。 但出版商所犯的錯誤可能會放大駭客利用漏洞的成功率。

WPScan 報告指出:

“雖然嚴重性並不直接轉化為利用風險,但它是網站所有者就何時禁用或更新擴展做出明智決定的重要指南。”

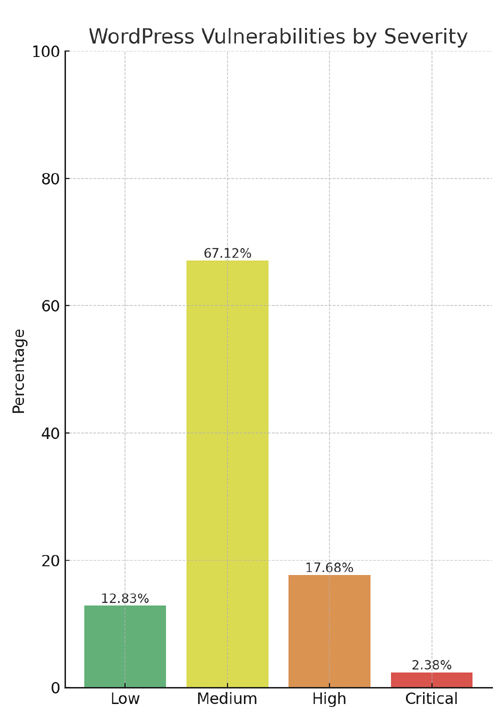

WordPress 漏洞嚴重程度分佈

威脅等級最高的危急級漏洞僅佔漏洞的2.38%,這對WordPress發布商來說本質上是個好消息。 然而,如上所述,如果與高等級威脅的百分比(17.68%)結合起來,漏洞的數量幾乎上升到20%。

以下是以嚴重程度分類的百分比:

- 嚴重 2.38%

- 下跌12.83%

- 最高17.68%

- 平均 67.12%

經過身份驗證與未經身份驗證

經過驗證的漏洞需要攻擊者先取得使用者的憑證和對應的權限等級才能利用特定的漏洞。 需要訂戶級身份驗證的漏洞是經過身份驗證的漏洞中最容易被利用的,而需要管理員級訪問權限的漏洞則風險最低(儘管由於各種原因並不總是低風險)。

未經身份驗證的攻擊通常最容易被利用,因為任何人都可以發動攻擊,而無需先取得使用者憑證。

WPScan 的漏洞報告發現,大約 22% 的報告漏洞需要訂閱者等級或無需身份驗證,這代表了最容易被利用的漏洞。 可利用性範圍的另一端是需要管理員權限等級的漏洞,總共佔已通報漏洞的 30.71%。

破解軟體和弱密碼

弱密碼和無效插件是透過 Jetpack Scan 發現惡意軟體的兩個常見原因。 已棄用的軟體是被駭客入侵的插件,它們能夠驗證它們是否被阻止。 這些插件往往具有允許惡意軟體感染的後門。 可以使用暴力攻擊來猜測弱密碼。

WPScan 報告解釋:

「身分驗證規避攻擊可能涉及多種技術,例如利用弱密碼的弱點、猜測憑證、使用暴力攻擊來猜測密碼、使用網路釣魚或藉口等社會工程策略、使用權限升級技術(例如利用已知的漏洞) 。

操作所需的許可級別

需要管理員級憑證的漏洞在漏洞利用中所佔比例最高,其次是跨站請求偽造 (CSRF),佔漏洞的 24.74%。 這很有趣,因為 CSRF 是一種使用社會工程讓受害者點擊連結來獲取使用者權限等級的攻擊。 這是 WordPress 發布者應該注意的一個錯誤,因為管理員級用戶只需點擊一個鏈接,即可允許駭客在 WordPress 網站上取得管理員級權限。

以下是按發動攻擊所需的角色排序的漏洞利用百分比。

漏洞的使用者角色升序

- 作者 2.19%

- 訂閱者 10.4%

- 未經認證 12.35%

- 貢獻者 19.62%

- CSRF 24.74%

- 管理員 30.71%

需要最少身份驗證的最常見漏洞類型

WordPress 上下文中的存取控制損壞是指一種安全性缺陷,該缺陷可能允許攻擊者在沒有必要的權限憑證的情況下獲得更高憑證權限的存取權限。

在報告中分析所報告的未經身份驗證或訂閱者級漏洞的事件和漏洞(事件報告與未經身份驗證或訂閱者+中的漏洞)的部分中,WPScan 細分了對於以下伺服器集區來說更常見的每種漏洞類型的百分比:最簡單的。 啟動(因為它們需要最少的使用者憑證驗證或不需要使用者憑證驗證)。

WPScan 威脅報告指出,違反存取控制的比例高達 84.99%,其次是 SQL 注入 (20.64%)。

開放全球應用程式安全專案 (OWASP) 將損壞的存取控制定義為:

「存取控制,有時稱為授權,是 Web 應用程式如何向某些使用者而不是其他使用者授予對內容和功能的存取權限。 這些檢查在身份驗證後執行,並控制「授權」使用者可以執行的操作。

存取控制看起來是一個簡單的問題,但正確實施卻非常困難。 Web 應用程式的存取控制模型與網站提供的內容和功能密切相關。 此外,使用者可以屬於具有不同能力或特權的多個群組或角色。

SQL 注入佔 20.64%,是第二常見的漏洞類型,WPScan 在需要最低身份驗證等級的漏洞上下文中將其稱為“高嚴重性和風險”,因為攻擊者可以存取和/或操縱資料庫。 每個 WordPress 網站的核心。

以下是百分比:

- 門禁損壞 84.99%

- SQL注入20.64%

- 跨站腳本 9.4%

- 未經身份驗證的任意檔案上傳 5.28%

- 敏感資料外洩 4.59%

- 不安全的直接物件參考 (IDOR) 3.67%

- 遠端程式碼執行 2.52%

- 其他 14.45%

WordPress 本身核心的漏洞

絕大多數漏洞問題是在第三方外掛和主題中報告的。 然而,2023 年 WordPress 核心本身共報告了 13 個漏洞。 在這13個漏洞中,只有一個被評為高嚴重性威脅,這是第二高級別,「嚴重」是最高級別的漏洞威脅,該評分系統維護通用漏洞評分系統(CVSS)。

WordPress 核心平臺本身遵循最高標準,並受益於在發現和修復漏洞方面保持警惕的全球社群。

網站安全應被視為技術 SEO

網站審核通常不涵蓋網站安全性,但在我看來,每個負責任的審核至少應該討論安全標頭。 正如我多年來所說,一旦網站的排名因漏洞而開始從搜尋引擎結果頁面 (SERP) 中消失,網站安全很快就會成為 SEO 問題這就是為什麼積極主動地維護網站安全至關重要。

根據 WPScan 報告,被駭客攻擊網站的主要入口點是洩漏的憑證和弱密碼。 確保強大的密碼標準和雙重認證是每個網站安全狀況的重要組成部分。

使用安全標頭是幫助防止跨站點腳本和其他類型漏洞的另一種方法。

最後,WordPress 防火牆和網站強化也是保護網站安全的有用的主動方法。 我曾經在我建立的新網站上新增了一個論壇,幾分鐘之內它就立即受到攻擊。 不管你是否相信,世界上幾乎每個網站每天 24 小時都會受到尋找漏洞的機器人的攻擊。

閱讀 WPScan 報告:

WPScan 2024 網站威脅報告

精選圖片由 Shutterstock/Ljupco Smokovski 提供