WordPress 的 Google Fonts 優化外掛程式中的一個高評級漏洞最近已修復,該漏洞允許攻擊者刪除整個目錄並上傳惡意腳本。

OMGF | 符合 GDPR/DSGVO 的 WordPress 插件

插件,OMGF | 符合 GDPR/DSGVO 要求、速度更快的 Google 字體。 Easy.,優化了 Google 字體的使用,以減少對頁面速度的影響,並且還符合 GDPR 規定,這對於想要實施 Google 字體的歐盟用戶來說很有價值。

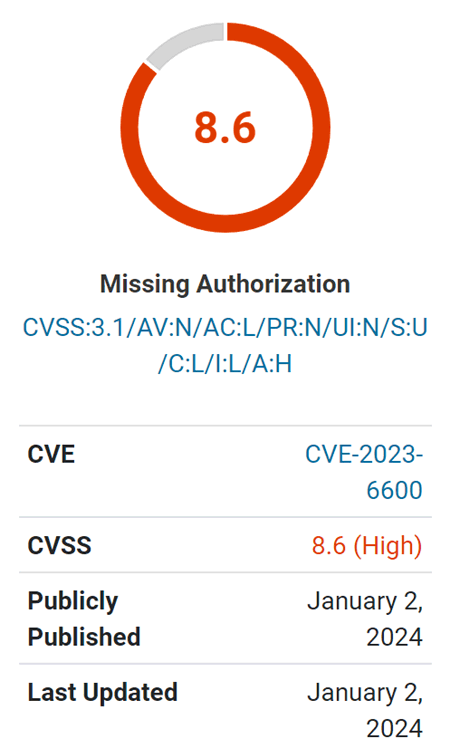

Wordfence 漏洞評級截圖

脆弱性

該漏洞特別值得關注,因為它允許未經身份驗證的攻擊者攻擊。 「未經身份驗證」意味著攻擊者不需要在網站上註冊或擁有任何等級的憑證。

該漏洞被描述為允許未經身份驗證的目錄刪除和跨站點腳本(XSS)有效負載的載入。

跨站腳本 (XSS) 是一種攻擊類型,其中惡意腳本上傳到網站伺服器,然後可用於遠端攻擊任何訪客的瀏覽器。 這可能會導致訪問使用者的 cookie 或會話訊息,從而使攻擊者能夠取得訪問該網站的使用者的權限等級。

Wordfence 研究人員發現,該漏洞的原因是缺乏能力檢查,這是一種安全功能,用於檢查使用者是否有權存取外掛程式的特定功能,在本例中為管理員級角色。

外掛程式製作者的官方 WordPress 開發者頁面對功能檢查有這樣的說法:

「使用者能力是您指派給每個使用者或使用者角色的特定權限。

例如,管理員具有「manage_options」功能,可讓他們查看、編輯和儲存網站的選項。 另一方面,編輯者沒有這種能力,這將阻止他們與選項互動。

然後在管理器中的各個點檢查這些功能。 基於分配給角色的能力; 可以新增或刪除選單、功能和 WordPress 體驗的其他方面。

當您建立插件時,請確保僅在當前使用者俱有必要的功能時才運行您的程式碼。

Wordfence描述了該漏洞的原因:

「…由於在 5.7.9 及之前的所有版本中透過 admin_init 連接的 update_settings() 函數中缺少功能檢查,因此容易受到未經授權的資料修改和跨站點腳本儲存」。

Wordfence 還聲稱先前的更新試圖彌補該安全漏洞,但它認為 5.7.10 版本是該外掛程式最安全的版本。

閱讀 Wordfence 漏洞警告:

OMGF | 符合 GDPR/DSGVO 要求、速度更快的 Google 字體。 簡單的 <= 5.7.9:缺少未經驗證的目錄刪除和跨網站腳本編寫的權限

精選圖片由 Shutterstock/Nikulina Tatiana 提供