流行的 WordPress Fluent Forms Contact Form Builder 外掛安裝量超過 300,000 次,被發現包含 SQL 注入漏洞,可能允許駭客存取資料庫。

Fluent Forms 聯絡表單產生器

Fluent Forms Contact Form Builder 是 WordPress 最受歡迎的聯絡表單之一,安裝量超過 30 萬次。

其拖放介面可以輕鬆建立自訂聯絡表單,因此使用者無需學習如何編碼。

使用該插件創建幾乎任何類型的輸入表單的能力使其成為最佳選擇。

用戶可以利用該外掛程式建立訂閱表單、付款表單和建立測試的表單。

它還與 MailChimp、Zapier 和 Slack 等第三方應用程式整合。

重要的是,它還具有本機分析功能。

這種令人難以置信的靈活性使 Fluent Forms 成為最佳選擇,因為用戶可以透過單一外掛程式實現許多事情。

輸入中和

所有允許網站訪客直接將資料輸入資料庫的插件,尤其是聯絡表單,都必須以防止駭客輸入允許惡意使用者進行意外更改的腳本或 SQL 命令的方式處理這些輸入。

這個特殊的漏洞讓 Fluent Forms 外掛容易受到 SQL 注入漏洞的影響,如果駭客成功的話,這個漏洞會特別嚴重。

SQL注入漏洞

SQL 代表結構化查詢語言,是一種用於與資料庫互動的語言。

SQL 查詢是用於存取、變更或組織儲存在資料庫中的資料的命令。

資料庫保存了用於建立 WordPress 網站的所有內容,例如密碼、內容、主題和外掛程式。

資料庫是 WordPress 網站的心臟和大腦。

因此,任意「查詢」資料庫的能力是一種非凡的存取級別,未經授權的使用者或網站外部的軟體不應獲得這種存取權限。

SQL注入攻擊是指惡意攻擊者能夠使用合法的輸入介面插入可以與資料庫互動的SQL指令。

非營利性開放全球應用程式安全性專案 (OWASP) 描述了 SQL 注入漏洞的破壞性後果:

- 「SQL 注入攻擊允許攻擊者欺騙身分、操縱現有資料、導致否認問題(例如作廢交易或更改餘額)、允許完全揭露所有系統資料、破壞資料或使那些不可用的資料成為資料庫伺服器管理員。

- 由於舊函數式介面的流行,SQL 注入在 PHP 和 ASP 應用程式中非常常見。 由於可用程式介面的性質,J2EE 和 ASP.NET 應用程式不太可能輕易利用 SQL 注入。

- SQL注入攻擊的嚴重性受到攻擊者的技能和想像力的限制,並且在較小程度上受到深度防禦對策的限制,例如與資料庫伺服器的低特權連接等。 一般來說,將 SQL 注入視為具有高影響力的嚴重性。”

中和不充分

美國漏洞資料庫(NVD)發布了有關該漏洞的公告,將該漏洞的原因描述為「不適當的中和」。

中和是指確保應用程式(例如聯絡表單)中輸入的任何內容都僅限於預期的內容並且不允許超出預期的內容的過程。

聯絡表單的正確中立意味著它將不允許 SQL 命令。

美國漏洞資料庫描述了這個漏洞:

聯絡表單中 SQL 指令漏洞(「SQL 注入」)中使用的特殊元素的不正確中和 – WPManageNinja LLC 聯絡表單外掛 – Fluent Forms 出品的 WordPress 最快聯絡表單產生器外掛程式 fluentform 允許 SQL 注入。

此問題影響聯絡表單外掛:Fluent Forms 的適用於 WordPress 的最快聯絡表單產生器外掛:不適用至 4.3.25。

安全公司 Patchstack 發現了該漏洞並向插件開發人員報告了該漏洞。

根據補丁堆疊:

「這可能允許惡意行為者直接與您的資料庫進行交互,包括但不限於竊取資訊。

該漏洞已在5.0.0版本中修復。

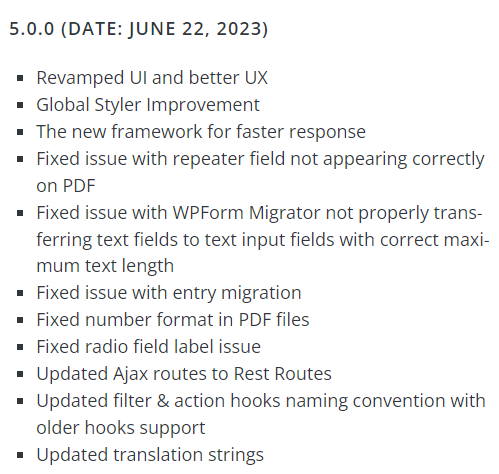

儘管 Patchstack 通知表明漏洞已在版本 5.0.0 中修復,但根據 Fluent Form Contact Form Builder 變更日誌(其中定期記錄軟體變更),沒有跡象表明存在安全性修復。

這是版本 5.0.0 的 Fluent Forms Contact Form Builder 變更日誌條目:

- 「5.0.0(日期:2023 年 6 月 22 日)

改進的使用者介面和更好的使用者體驗- Styler 的整體改進

- 更快回應的新框架

- 修正了 PDF 中中繼器欄位未正確顯示的問題

- 修正了 WPForm Migrator 無法正確將文字欄位傳輸到具有正確最大文字長度的文字輸入欄位的問題

- 修復了入站遷移的問題

- PDF 檔案中的固定數字格式

- 修復了無線電場標籤問題

- 更新了休息路由中的 Ajax 路由

- 更新了操作掛鉤和過濾器的命名約定,支援舊掛鉤

- 更新的翻譯字串”

這些條目之一可能是修復程式。 但一些外掛開發人員出於某種原因希望對安全修復保密。

建議:

鼓勵聯絡表單使用者盡快更新他們的插件。

精選圖片由 Shutterstock/Kues 提供